在開始正式進入主題前,覺得可能有必要宣導一下國內刑法規範,根據全國法規資料庫所查到的相關資料

刑法第三十六章 - 妨害電腦使用罪

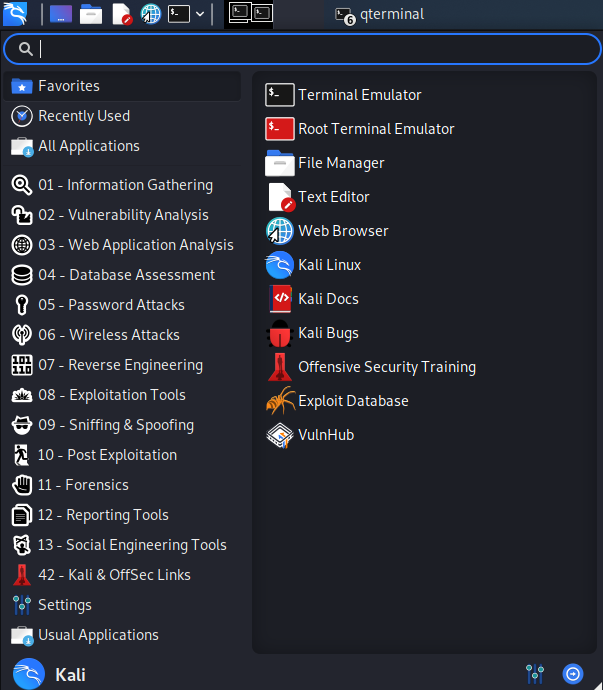

點擊左上有點中二的圖示,可以看到其實工具都被分類好了,所以接下來的文章可能就依照這個分類,挑選幾個想嘗試的工具來體驗看看。

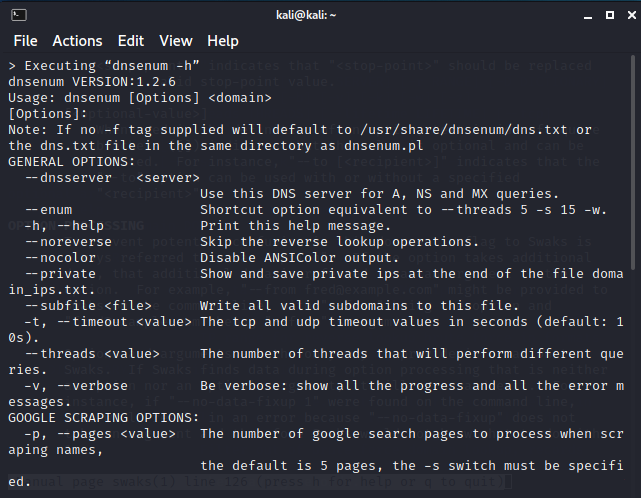

如果先隨機找一個工具點點看,這邊以01-Infromation Gathering/DNS Analysis/dnsnum為例,其實從分類就不難猜出這工具一定跟DNS相關,點下去Kali也會很貼心的以console自動執行指令的help來提供該工具的介紹以及使用範例。

因為大部分工具都帶有這種純命令的執行方式,因此直接在console下執行

dnsnum -h

也能得到相同的結果,從而瞭解到該工具的使用介紹以及使用範例。

通常在進行攻擊前,需要先掌握一定的資訊及線索,根據這些情報,進而了解到目標是否存在某些弱點或是漏洞。試著想像一個情境:

某個裝置上存放許多重要的私密檔案,平常透過網路使用金鑰或是帳號密碼去存取

如此破爛的描述我想已經足以表達出這樣的裝置一定很不安全,但到底有多不安全,目前我不知道,你不知道,獨眼龍也還不知道,也因此才需要有情報收集這個動作來進一步做確認,找到目標的破綻。也許情報能告訴我們那台裝置的位置,使用著老舊的作業系統,而該作業系統有個很嚴重的漏洞,可以很容易被利用,使攻擊者可以破解帳密甚至不需要金鑰也能透過其他方式入侵到系統裡。而情報的重要性,也不僅適用於攻擊者,被攻擊者要是能透過對自己裝置情報上的了解,也須能早一步進行更新、修正,防患於未然。

這個階段會牽涉到的議題非常廣,像是情報收集也分主動式與被動式,考慮是否避免被目標發現。另外也包含了收集的內容,舉凡IP位址、郵件地址、公司組織架構、目標系統使用的框架技術、公開的商業資訊等等,沒有什麼資訊是沒有用處的,因為這些不同的情報的用途也不一樣,一些看似無用的資訊也許可以應用於郵件釣魚,不過可以講的部分太多了,這系列文章還是會聚焦在工具上,其他部分有機會再來填坑吧。

明天開始會用到前兩天所安裝的環境來進行實際的情報收集,請看倌們拭目以待。